引言#

今日のデジタル化の波の中で、アプリケーションプログラミングインターフェース(API)の戦略的重要性がますます際立っています。API は、現代のソフトウェアとインターネットサービス間のコミュニケーションの橋渡しであるだけでなく、企業の価値創造の核心でもあります。API の急速な発展と広範な利用に伴い、安全性の問題が浮上してきました。その中でも API の悪用は特に注目されており、デジタルセキュリティ分野で解決が急務な重要な課題となっています。

従来のネットワークセキュリティモデルは、定義されたセキュリティ境界に基づいていますが、現在のハイブリッドクラウドやモバイルワークの背景において、この概念は再定義されています。ますます多くの組織がゼロトラストアーキテクチャ(Zero Trust Architecture, ZTA)の原則を採用し始めており、この原則の核心は、もはやどのユーザーやデバイスもデフォルトで信頼しないということです。代わりに、敏感なリソースにアクセスするたびに評価を行い、その後も継続的に信頼度を監視することが求められます。しかし、多くの ZTA の実施過程において、API に基づく敏感なアプリケーション機能やデータアクセス方法がしばしば無視されており、これは継続的な信頼評価メカニズムを設計する際に特に顕著です。このギャップを埋めるために、API の安全性に高い関心を持ち、ゼロトラストアーキテクチャの下で十分に考慮され、保護されることを確保する必要があります。

本記事では、API の悪用がなぜ独特の問題を構成するのか、企業のビジネスロジックやデータセキュリティにどのように影響を与えるのかを探り、API の安全性をゼロトラストアーキテクチャに組み込む方法について議論します。これら二つの領域の交差点を詳細に分析することで、API の安全脅威をより良く理解し、企業に対して実行可能な防護策を提供し、変化し続けるデジタル世界での競争力を維持する手助けをします。

API の悪用に関する新たな課題#

ゼロトラストアーキテクチャを構築する過程において、API は情報システムにおいて不可欠な構成要素であり、その安全性は特に重要です。しかし、技術の進化に伴い、API の悪用はセキュリティ分野における新たな課題となっています。この悪用は、従来の意味でのセキュリティ脆弱性攻撃ではなく、悪意のある主体が API を利用して予期しない操作を実行することです。これはゼロトラストの理念の下では、特に防ぎにくいものです。

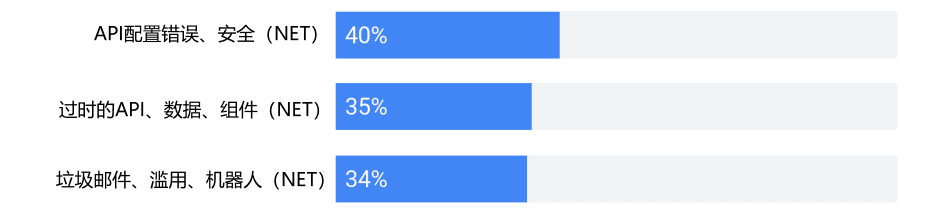

図:API の安全脅威の出所 - Google Cloud の API セキュリティレポート

OWASP の2023 年 API セキュリティトップ 10 リスクレポートによれば、API の悪用が引き起こすリスクは、従来のセキュリティ脅威と同様に深刻です。悪用者は合法的なアクセス権を利用し、合法的なユーザーの身分で操作を行います。この行為は、システムログにおいて通常の活動と区別がつきにくく、従来の侵入検知システムにとって大きな挑戦をもたらします。ゼロトラストアーキテクチャの下では、すべてのアクセス試行は厳格な信頼評価を受ける必要があり、これは本質的に API の安全性に対してより積極的かつ包括的な防護策を講じることを要求します。継続的な監視と評価に加え、組織は行動分析や機械学習技術などの高度なデータ分析手法を採用し、API の悪用を識別し防止する必要があります。例えば、Akamai は、強力な計算能力を通じて、SaaS モデルが大規模なデータセットを分析し、API 使用中の異常行動を効果的に識別できることを提案しています。これはゼロトラストにおける継続的な検証原則を実現するための重要な要素です。

現在、API の悪用を防ぐためには、技術的な革新だけでなく、政策や戦略の面でも慎重な計画が必要です。この変化し続けるセキュリティ環境の中で、私たちは API の安全戦略を再評価し、ゼロトラストアーキテクチャの核心原則と統合できるようにする必要があります。ゼロトラストの枠組みの中では、どのデバイスやユーザーもデフォルトで信頼されることはなく、これにより API の管理戦略を徹底的に再設計する必要があります。API の発見、認証、承認から行動監視や異常検知に至るまで、すべての段階でゼロトラストの原則を厳守しなければなりません。このような包括的な戦略を通じて、私たちは API の悪用をより良く防ぎ、企業の重要なビジネスプロセスを脅威から守ることができます。

将来的には、ゼロトラストの理念がさらに深まるとともに、技術が進化し続ける中で、API の安全戦略はよりインテリジェントで自動化されるようになるでしょう。しかし、今日、私たちはこれらの課題に備えるために実行可能なステップを踏む必要があります。

ゼロトラストアーキテクチャの基本原則#

ゼロトラストアーキテクチャにおいて、「決して信頼せず、常に確認する」という原則は、企業の安全を構築するための新たな基盤を提供します。このアーキテクチャは、従来の境界防御に依存せず、すべてのリソースアクセスにおいて厳格な身元確認と権限管理を実施します。この転換は API の安全にとって特に重要です。なぜなら、API は現代企業の IT アーキテクチャにおけるデータとサービスの相互作用の重要な通路だからです。ゼロトラストアーキテクチャの核心は、内部ネットワークと外部ネットワーク間の信頼の違いを排除することにあります。これは、ネットワーク内のすべてのアクセス行動に対して厳格なセキュリティチェックを要求し、アクセスリクエストが内部からであれ外部からであれ関係ありません。このモデルは、セキュリティ脅威がどこからでも発生する可能性があると考え、すべてのアクセスリクエストに対して継続的なセキュリティ検証を実施する必要があります。企業にとっては、すべてのネットワークノード、すべてのデータフロー、すべての API 呼び出しにおいてセキュリティ管理を実施し、データとリソースの安全を確保することを意味します。

ゼロトラストフレームワークの下で、API の安全はセキュリティ目標を達成するための重要な支点となります。各 API は潜在的なアクセス点であり、厳格に管理され、監視される必要があります。以下は、ゼロトラスト原則と API 戦略の交差点における重要なポイントです:

- 認証:ゼロトラストアーキテクチャにおいて、すべての API 呼び出しは強力な認証を必要とし、認証され、承認されたユーザーとシステムのみが API にアクセスできることを保証します。

- 最小権限:各 API のアクセス権は、絶対に必要な最小限に制限され、過剰な権限によるセキュリティリスクを減少させるべきです。

- 動的ポリシー:API アクセスポリシーは、アクセスコンテキストに基づいて動的に調整され、アクセスリクエストのリスクレベルやユーザーとシステムの信頼度をリアルタイムで反映する必要があります。

- 継続的監視:API の使用状況をリアルタイムで監視し、アクセスパターンを分析して、異常行動や潜在的なセキュリティ脅威を迅速に発見し対処できるようにします。

これらの戦略を実施することで、API はサービスとデータの相互作用の橋渡しをするだけでなく、ゼロトラストアーキテクチャを実施するための重要な要素となります。これにより、企業はオープンで柔軟な IT 環境の中で強力なセキュリティ防護を維持し、デジタルトランスフォーメーションのための堅固な安全基盤を提供します。

ゼロトラストの七つの基本原則と API の安全#

以下の表には、NIST SP 200-807 で定義された ZTA の七つの基本原則と、組織の API 安全実践がこれらの原則と整合するための提案が含まれています。

| ゼロトラストアーキテクチャの 7 つの基本原則 | API の安全リスク |

|---|---|

| 1.「すべてのデータソースと計算サービスはリソースと見なされる。」 | ZTA の範囲内の多くのアプリケーションやデータソースは、直接のユーザーインターフェースに加えて、API を通じてアクセスされることがあります。したがって、ZTA の評価と戦略実行モデルには API インターフェースを含める必要があります。 |

| 2.「ネットワークの位置に関係なく、すべての通信は安全である。」 | API がプライベートデータセンターやクラウド環境内でのみ使用される場合でも、外部向けと同様に暗号化、認証、承認を実施し、データの機密性と完全性を確保する必要があります。 |

| 3.「単一の企業リソースへのアクセス権はセッションごとに付与される。」 | API リソースへのアクセス権を付与する前に信頼を評価する必要があります。可能な限り最小限の権限でアクセス権を付与するべきです。行動分析を使用して API の使用状況を監視し、信頼を継続的に評価します。 |

| 4.「リソースへのアクセスは動的ポリシーによって決定される。」 | ZTA を API に適用するためには、関与するエンティティを特定し、ビジネスコンテキストを推測し、行動分析を使用して通常の使用パターンからの逸脱を特定する必要があります。注目すべき行動属性の一つは、高頻度の API 呼び出しによるサービス拒否です。これが、OWASP の API セキュリティトップ 10 において、API のレート制限の欠如が敏感なビジネスフローへの無制限アクセスとして分類される理由です。NIST が指摘するように、「これらのルールと属性は、ビジネスプロセスのニーズと受け入れ可能なリスクレベルに基づいています。」 |

| 5.「企業はすべての所有および関連資産の完全性と安全状況を監視し、測定する。」 | この要件は、米国サイバーセキュリティおよびインフラセキュリティ庁(CISA)が定義した継続的診断と緩和(CDM)概念に基づいています。CDM には、資産管理、脆弱性管理、構成 / 設定管理などの要素が含まれます。物理的資産と同様に、API も継続的に発見、分類、追跡される必要があります。同様に、継続的な脆弱性評価は、従来のネットワークおよびアプリケーションセキュリティの脆弱性を超えて、API ベースの脆弱性を含むべきです。 |

| 6.「すべてのリソースの認証と承認は動的であり、アクセスを許可する前に厳格に実施される。」 | この概念は API にも拡張されるべきです。ZTA を採用する組織は、API の使用状況を継続的に監視し、異常や悪用行為を検出した場合には、認証された API トラフィックに対して自動化技術(ブロック、制限、資格情報の取り消しなど)を使用して応答する必要があります。 |

| 7.「企業は資産、ネットワークインフラ、通信の現在の状態に関する可能な限り多くの情報を収集し、その情報を利用して安全状況を改善する。」 | ZTA の有効な構成要素となるためには、API の安全対策が長期間にわたってデータをキャプチャできる必要があります。理想的には、微妙な API の悪用を検出するために十分な時間が必要です。この詳細さは、リアルタイムのリスク評価と ZTA 設計の継続的な改善のための行動分析を実行するために必要です。これには、脅威探索者に API および脅威データへのオンデマンドアクセスを提供し、潜在的な戦略改善を特定するために使用されるべきです。また、チームが使用する開発および運用ツールやワークフローを使用して、同様の統合ポイントを作成する必要があります。 |

ゼロトラストアーキテクチャの下で、API は単なるデータ交換のパイプラインではなく、企業の安全を維持するための重要なリソースです。ゼロトラストの基本原則を実施することは、API の安全戦略を新たな視点から見直すことを要求し、すべての原則が API 管理に反映されることを保証します。

まず、すべてのデータリソースと計算サービスをリソースと見なすことは、ZTA における API も含めるべきであり、各 API は直接のユーザーインターフェースと同等の安全評価と戦略実行を受けるべきです。これにより、企業は API を包括的に発見し、分類し、API インターフェースへのすべてのアクセスが厳格な安全審査を受けることを保証する必要があります。次に、すべての通信は安全でなければならず、ネットワークの位置に制約されるべきではありません。API にとって、これは内部 API であれ外部 API であれ、暗号化、認証、承認を実施し、送信データの機密性と完全性を確保することを意味します。動的ポリシーの指導の下、API のアクセス制御はリクエストのコンテキストに基づいて動的に調整されるべきであり、ユーザーの身元、アプリケーションの状態、その他の行動および環境属性を含む可能性があります。このアプローチは、迅速な API 呼び出しによるサービス拒否などの異常行動を識別し、防止するのに役立ちます。すべての所有および関連資産の完全性と安全状況を監視し、測定することは API にとって特に重要です。これには、API の健康状態や安全構成をリアルタイムで追跡し、API に対して継続的な脆弱性評価と緩和を行うことが含まれます。すべてのリソースの認証と承認は動的に実施され、厳格に管理されなければなりません。API にとって、これは認証と承認メカニズムが変化する安全環境に適応でき、異常や悪用行為を検出した際に迅速に反応できる必要があることを意味します。最後に、資産やネットワークインフラの状態に関する可能な限り多くの情報を収集することは API の安全にとって重要です。これらの情報は、組織が行動分析を通じて潜在的な悪用行為を識別し、ZTA 設計の継続的な改善にデータを提供するのに役立ちます。

これらの原則を適用することで、ゼロトラストセキュリティモデルは API の安全防護を強化し、企業資産の安全を確保し、将来のセキュリティ戦略の改善の基盤を築きます。ゼロトラストアーキテクチャの下で、API の安全はもはや付加的なタスクではなく、強固なセキュリティシステムを構築するための核心的な構成要素となります。

API の悪用を防ぐための戦略#

ゼロトラストアーキテクチャの下で、API の悪用を防ぐための戦略は、強固なセキュリティ防線を構築するための重要な要素です。戦略の策定は、API 攻撃の深層的な理解と、大量の API 関連データの分析と活用に基づくべきであり、これらは API の悪用を識別し予防するための重要な手段です。

API 攻撃に対する理解を深める#

API の安全は、未承認のアクセスやデータ漏洩を防ぐことだけに焦点を当てるのではなく、攻撃者が API を利用して行う可能性のある他の悪用行為を理解する必要があります。攻撃者は API 自体を直接攻撃するのではなく、API の合法的な機能を悪用して悪意のある目的を達成することがあります。たとえば、高頻度の呼び出しによってサービスを中断させたり、機能ロジックを悪用してデータを掘り起こしたりすることです。したがって、セキュリティチームは API 攻撃に対する認識を更新し、これらの攻撃が複数のシステムやサービスを跨いで発生し、複雑なビジネスロジックを含む可能性があることを考慮する必要があります。

API に関するデータをさらに分析する#

効果的な API の悪用防止戦略は、大量の API 使用データの分析に依存しています。これには、API 呼び出しの頻度、呼び出し時間、アクセス元、アクセス行動パターンなどが含まれます。これらのデータを収集し分析することで、セキュリティチームは API の正常な使用に関する基準行動モデルを構築し、その基準から逸脱する行動を利用して潜在的な悪用を識別できます。たとえば、突然の API トラフィックの増加は、自動化攻撃や潜在的なデータ漏洩を示す可能性があります。

API を利用して悪用行為を検出する#

API 自体が悪用行為を検出するためのツールとなることができます。高度な監視および分析技術を実施することで、異常行動検出システムや人工知能アルゴリズムを使用して、悪用イベントをリアルタイムで識別し応答することができます。自動化ツールや機械学習モデルは、正常な API 使用パターンと潜在的な悪用との微妙な違いを識別するのに役立ち、ユーザー体験に影響を与えることなく悪用を防止します。

これらの戦略を統合的に運用することで、セキュリティチームは包括的な API の悪用防止システムを構築できます。このシステムは、技術的な精度と先進性を要求するだけでなく、セキュリティ戦略が企業のビジネスプロセスや API の使用パターンと密接に結びつくことを求め、ビジネスの継続性に影響を与えずに API の悪用リスクを最小限に抑えることを目指します。

技術の API 悪用検出への応用#

ゼロトラストアーキテクチャの下で、技術の API 悪用検出への応用は企業の安全を保障する重要な構成要素です。以下の内容では、人工監視の限界と、AI および機械学習技術が API 悪用検出において果たす重要な役割について詳しく探ります。

API 活動の人工監視は、特に大規模データの処理や複雑な攻撃パターンの識別において限界があります。人工分析はリソース制限を受けやすく、リアルタイムでの応答が難しいです。API の相互作用は頻繁かつ複雑であるため、人工監視では悪用行為を即座に発見することが難しく、特に悪用行為が大量の正常トラフィックの中で行われる場合にはなおさらです。さらに、人工監視は 24 時間体制での実施が難しく、人為的な疲労の影響を受けやすく、データ内の重要な異常指標を見逃したり誤解したりすることがあります。API の数が増え、使用量が増加する中で、人工監視に依存することは現実的ではなくなります。

AI および機械学習技術は、API 悪用検出においてより効率的かつ正確な方法を提供します。AI アルゴリズムは大量のデータを処理・分析し、悪用を示す可能性のあるパターンを識別することができます。たとえば、異常なアクセス頻度や異常なアクセスパターンなどです。正常な API アクセス行動を継続的に学習することで、機械学習モデルは異常行動を識別でき、これらの行動が表面的には合法的な使用に似ている場合でも検出できます。AI および機械学習を利用して悪用検出をより効果的に行うためには、正常な API 使用の行動基準を確立することが重要です。これらの基準は、API の正常な使用パターンを長期間監視することによって形成され、正常な活動と潜在的な悪用活動を区別するのに役立ちます。基準行動から著しく逸脱する活動が監視されると、セキュリティシステムは即座に警告を発し、適切な予防措置を講じることができます。

これらの先進技術を活用することで、企業は API 悪用の検出能力を向上させ、人工監視への依存を減少させ、潜在的な脅威に対するセキュリティチームの応答速度と正確性を向上させることができます。AI 技術の進歩に伴い、これらのツールはよりインテリジェントになり、API の悪用をより正確に識別し防止することができ、企業の API 安全戦略に堅固な技術支援を提供します。

API の安全をゼロトラストアーキテクチャに組み込む#

ゼロトラストの主要な考え方は、集中実行点をアプリケーション&APIの各パスにおける複数のマイクロチェックポイントに変えることです。内部から外部へのアクセス、スマートフォンや PC、API 呼び出しや HTTP リクエスト、一般社員や CEO に至るまで、誰も信頼されません。

API の安全をゼロトラストアーキテクチャに組み込むには、ゼロトラストの核心原則が API レベルで十分に実施され、継続的な監視と分析を通じて安全状況を強化する必要があります。ゼロトラストセキュリティモデルの七つの原則は、API の安全に対する堅固なフレームワークを提供します。これらの原則は、企業が API とその安全をどのように扱うかを指導し、認証から承認、暗号化から監視に至るまで、すべての安全なプロセスが無視されないようにします。このフレームワークの下で、各 API エンドポイントは個別のリソースと見なされ、各アクセスに対して厳格な安全検証が行われ、データの安全性とサービスの信頼性が確保されます。

ゼロトラストに基づく API データの安全管理は、トラフィックプロキシゲートウェイのモデルを採用し、全トラフィックプロキシゲートウェイを統一入口として特定のアプリケーションをアプリケーションプロキシモジュールで制御し、さまざまな C/S および B/S アプリケーションを処理します。

API の安全をゼロトラストアーキテクチャに組み込むには、ゼロトラストの核心原則が API レベルで十分に実施され、継続的な監視と分析を通じて安全状況を強化する必要があります。ゼロトラストセキュリティモデルの七つの原則は、API の安全に対する堅固なフレームワークを提供します。これらの原則は、企業が API とその安全をどのように扱うかを指導し、認証から承認、暗号化から監視に至るまで、すべての安全なプロセスが無視されないようにします。このフレームワークの下で、各 API エンドポイントは個別のリソースと見なされ、各アクセスに対して厳格な安全検証が行われ、データの安全性とサービスの信頼性が確保されます。

ゼロトラスト原則を効果的に実施するためには、企業は継続的な API 発見作業を実行し、正確な API リストを維持する必要があります。これは、正式な API を特定し管理するだけでなく、未承認または「シャドウ」API を発見し制御し、見落とされる可能性のあるセキュリティリスクを排除することを意味します。API の発見と管理に加えて、大規模な API トラフィックデータセットを分析する能力を発展させる必要があります。この分析を通じて、企業は API の正常な使用パターンを理解し、異常行動を識別することができ、これらの異常行動は悪用や攻撃の前兆である可能性があります。最後に、脅威と信頼の洞察をゼロトラストアーキテクチャ(ZTA)の戦略エンジンに組み込むことで、セキュリティポリシーが新しい情報や洞察に動的に適応できるようにします。この統合により、セキュリティ応答がより柔軟で迅速になり、リアルタイムデータに基づいてセキュリティポリシーを調整し、進化し続ける脅威環境に対応できるようになります。

これらの措置を通じて、API の安全はゼロトラストアーキテクチャの有機的な構成要素となり、API レベルの安全防護を強化するだけでなく、企業のデジタル資産とサービス全体に対してより包括的な保護を提供します。セキュリティポリシーと技術が進化し続ける中で、企業はこの変化し続けるデジタル時代において弾力性と競争力を維持することができます。

結論#

API の安全に関する課題が進化し続ける中で、企業はその安全対策を常に更新し強化する必要があります。これには、技術の更新だけでなく、セキュリティチームが最新の脅威を認識し、ポリシーを調整し、安全ツールを最適化することも含まれます。API の普及と重要性の増加に伴い、API の保護もその発展のペースに追いつかなければなりません。悪用防止策の統合の重要性は言うまでもありません。企業は外部からの攻撃を防ぐだけでなく、API の悪用を防ぐための内部の安全対策も必要です。これには、適切なアクセス制御、監視、応答メカニズムを確保し、異常な API 使用パターンを迅速に発見し対処できるようにすることが含まれます。

ゼロトラストの世界では、API の安全はよりインテリジェントで自動化された方向に向かうでしょう。人工知能や機械学習などの先進技術を利用することで、企業は安全脅威をより正確に予測し識別できるようになり、自動化されたツールは悪用事件への応答の速度と効率を向上させます。このような進展は、セキュリティレベルを向上させるだけでなく、企業の適応性と弾力性を強化し、変化し続けるセキュリティ環境の中で競争優位を維持できるようにします。

以上のように、企業はゼロトラストアーキテクチャの下で包括的な API 安全対策を講じ、デジタルトランスフォーメーションの過程で安全かつ安定した発展を確保する必要があります。セキュリティ技術の進歩と企業の安全価値に対する認識の向上に伴い、将来の API 安全管理はより成熟し、効率的になると期待できます。